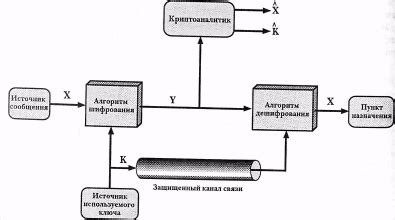

Зашифрование данных -- это процесс превращения информации в непонятный вид для третьих лиц. Оно широко используется во многих областях, начиная с обеспечения конфиденциальности персональных данных и заканчивая защитой финансовых транзакций. Однако, несмотря на значительные достижения в области криптографии, существуют ограничения и сложности, которые делают невозможным полностью безопасное зашифрование данных.

Первое ограничение состоит в том, что любой алгоритм шифрования можно взломать, если у злоумышленника есть достаточно мощные вычислительные ресурсы и время. Каждый шифр имеет свои уязвимости, которые со временем могут быть открыты и использованы для взлома. Безопасность шифрования в значительной степени зависит от длины ключа и сложности алгоритма, но даже самые надежные шифры не дают 100% гарантии защиты.

Кроме того, так как данные нужно расшифровать для их использования, нужно предоставить доступ к ключу расшифровки. Иными словами, даже самое надежное шифрование бессмысленно, если злоумышленник получит доступ к ключу. Ключи шифрования могут быть украдены, подделаны или даже получены путем социальной инженерии. Все эти факторы ослабляют защиту данных и делают их уязвимыми к атакам.

Защита данных: проблемы и решения

Сегодня, когда информационная безопасность оказывается под угрозой со стороны множества различных угроз, защита данных становится приоритетной задачей для многих организаций и частных лиц. Однако, обеспечение безопасности данных не всегда простая задача, и поэтому многие сталкиваются с рядом проблем.

При защите данных возникает сложность в правильной и эффективной реализации шифрования. Шифрование является одним из самых распространенных методов защиты информации, но даже с использованием современных алгоритмов шифрования возникают риски.

Одна из главных проблем - это ключевое управление. Безопасное хранение и передача ключей являются ключевыми моментами при применении шифрования. Однако, взломщики постоянно ищут способы получить доступ к ключам, и даже единственная утечка может привести к полному компрометации данных.

Также, шифрование данных может вызвать проблемы с производительностью. Применение криптографических алгоритмов может значительно замедлить скорость работы приложений и систем хранения данных. Необходимо тщательно балансировать между безопасностью и производительностью, чтобы не создать узкое место в системе.

Одной из возможных проблем с шифрованием данных является возможность атаки при помощи перебора паролей. Если пароли выбраны недостаточно сложными или у пользователя есть плохие привычки, такие как повторное использование паролей, злоумышленники могут получить доступ к зашифрованным данным путем перебора всех возможных вариантов пароля.

Решить эти проблемы возможно благодаря использованию дополнительных методов и технологий. Например, двухфакторная аутентификация может быть использована для дополнительной проверки легитимности пользователя и защиты от атак перебора паролей. Также важно регулярно обновлять использованные алгоритмы шифрования и ключи, чтобы минимизировать риски взлома.

Защита данных - сложная и непрерывная задача, требующая постоянного развития и обновления. Важно учитывать различные проблемы, связанные с шифрованием данных, и принимать соответствующие меры для обеспечения надежной защиты информации.

Недостатки традиционного шифрования

Шифрование служит важным инструментом для защиты данных от несанкционированного доступа и обеспечения их конфиденциальности. Однако, традиционное шифрование также имеет свои недостатки, которые ограничивают его эффективность и безопасность.

- Уязвимость к атакам перебором: Большинство традиционных шифровальных алгоритмов основываются на математических принципах, и их безопасность основана на сложности обратного обращения шифрования. Однако, с увеличением вычислительной мощности современных компьютеров атаки перебором становятся все более эффективными. Долгое время шифрование может быть взломано, если злоумышленник обладает достаточным количеством времени и ресурсов.

- Слабые ключи шифрования: В некоторых случаях, выбор уязвимых ключей шифрования может ослабить безопасность шифровального алгоритма. Если ключи шифрования легко предсказуемы или слишком короткие, злоумышленник может применить методы атаки, такие как атака по словарю или атака методом перебора ключей. В результате, защита данных может быть нарушена.

- Бэкдоры и слабые места: При разработке шифровальных алгоритмов могут быть введены бэкдоры или слабые места, преднамеренно или случайно. Это означает, что даже если алгоритм шифрования считается безопасным, он может иметь скрытые уязвимости, которые могут быть использованы злоумышленниками для обхода шифрованной защиты.

- Сетевые атаки: В некоторых случаях, данные, защищенные шифрованием, все равно могут быть уязвимы к атакам на сетевой уровень. Например, злоумышленник может использовать атаку посредника или атаку отказа в обслуживании, чтобы перехватить или изменить данные до или после их шифрования. Это может произойти, например, если шифрование применяется только на уровне транспортного соединения, но не применяется на уровне приложения.

- Компрометация ключа шифрования: Шифрование сильно зависит от безопасности ключей шифрования. Если ключи шифрования утекают или попадают в руки злоумышленников, то защита данных может быть компрометирована. Поэтому требуется усиленная система управления ключами и механизмы для их надежной защиты.

Несмотря на эти недостатки, традиционное шифрование все же является важным инструментом для защиты данных и обеспечения их конфиденциальности. Однако, использование дополнительных мер безопасности и развитие новых шифровальных алгоритмов становятся все более необходимыми для эффективной защиты данных в современном информационном мире.

Ограничения методов симметричного шифрования

1. Необходимость безопасной передачи ключа:

Для того чтобы зашифровать и расшифровать данные, необходимо передать ключ получателю. Однако, передача ключа может быть подвержена атакам и перехвату, что может привести к раскрытию зашифрованной информации. Поэтому, безопасная передача ключа является одной из основных проблем при использовании симметричного шифрования.

2. Необходимость использования одинакового ключа:

Для того чтобы зашифровать и расшифровать данные, как отправитель, так и получатель должны использовать один и тот же ключ. Это может быть проблематично, если необходимо обеспечить безопасность передачи ключа и обмен его с каждым пользователем или устройством.

3. Ограниченный масштаб использования:

Методы симметричного шифрования применяются для защиты конкретной информации или файла. Если требуется зашифровать большой объем данных, например, всю информацию на жестком диске, то симметричное шифрование становится непрактичным из-за сложности обработки больших объемов информации.

В целом, хотя симметричное шифрование имеет свои ограничения, оно все еще широко используется для защиты информации и обеспечения конфиденциальности.

Уязвимости асимметричного шифрования

1. Подделка ключей

Одной из основных уязвимостей асимметричного шифрования является возможность подделки ключей. Злоумышленник может попытаться скомпрометировать безопасность шифрования, подменяя реальные открытые ключи своими фальшивыми. Если пользователь доверяет поддельному открытому ключу, то все его передаваемые данные могут быть взломаны и использованы злоумышленником.

2. Атака человека посередине

Еще одной уязвимостью асимметричного шифрования является возможность атаки человека посередине (man-in-the-middle). При такой атаке злоумышленник вставляется между отправителем и получателем, перехватывает передаваемую информацию и получает доступ к приватному ключу получателя. Таким образом, он может эффективно дешифровать и прочитать все передаваемые сообщения без ведома отправителя и получателя.

3. Атаки перебором ключей и слабых ключей

Асимметричное шифрование использует очень большие числа для генерации ключей. Но это также может быть уязвимостью, так как злоумышленник может попытаться вычислить закрытый ключ, перебирая варианты, пока не найдет совпадение с открытым ключом. Кроме того, использование слабых ключей также может привести к успешной атаке на шифрование. Злоумышленник может использовать различные методы, такие как атаки времени, для подбора слабого ключа и взлома шифра.

4. Сторонние атаки

Также существуют другие виды атак, такие, как атаки по сторонним каналам, атаки основанные на физических свойствах компьютера и атаки на систему управления сетью. Все эти атаки могут привести к успешному взлому асимметричного шифрования и доступу к зашифрованным данным.

Именно эти уязвимости сделали асимметричное шифрование лишь одним из компонентов безопасности данных. Защита от таких атак требует применения дополнительных мер безопасности, таких как использование цифровых сертификатов, проверка идентичности сторон, использование дополнительных алгоритмов шифрования и постоянное обновление безопасных алгоритмов и протоколов.

Непригодность шифрования в открытых сетях

Одна из проблем связанная с шифрованием в открытых сетях, это возможность перехвата и анализа зашифрованной информации. Несанкционированные пользователи, имеющие доступ к сети, могут с легкостью получить зашифрованные данные и попытаться расшифровать их. В настоящее время существуют мощные вычислительные мощности, которые позволяют атакующим использовать сложные алгоритмы для взлома шифрования и получения доступа к защищенным данным.

Еще одна проблема связанная с использованием шифрования в открытых сетях, это возможность атаки на сам алгоритм шифрования. В случае, когда происходит взлом алгоритма, все данные, зашифрованные данным алгоритмом, становятся уязвимыми и могут быть расшифрованы без особых усилий. Такие атаки могут производиться как путем криптоанализа, так и путем математических вычислений.

Кроме того, шифрование не даёт гарантии, что сам отправитель и получатель информации являются доверенными сторонами. Хотя данные могут быть надежно зашифрованы, когда они передаются по сети, между отправителем и получателем, приложения или серверы могут быть скомпрометированы. В таком случае, шифрование данных не спасет от утечки конфиденциальной информации.

Итак, хотя шифрование может быть полезным инструментом для защиты данных в определенных условиях, оно не является надежным решением для обеспечения безопасности в открытых сетях. Для выполнения задачи защиты данных в таких сетях, требуется комплексный подход, который включает в себя не только шифрование, но и другие механизмы защиты, такие как идентификация пользователей, аутентификация и управление доступом.

Опасности использования ненадежных алгоритмов

Во-первых, использование ненадежных алгоритмов может привести к возможности взлома и расшифровки данных злоумышленниками. Если алгоритм недостаточно сложен и предсказуем, то злоумышленники могут использовать различные методы и атаки для взлома защиты и получения доступа к зашифрованным данным.

Во-вторых, использование ненадежных алгоритмов может привести к утечке информации и нарушению конфиденциальности данных. Если алгоритм имеет уязвимости или слабое звено в системе шифрования, то злоумышленники могут обойти защиту и получить доступ к информации, которая должна быть конфиденциальной.

Кроме того, ненадежные алгоритмы могут быть уязвимы к атакам со стороны квантовых компьютеров. С развитием квантовых технологий, некоторые существующие алгоритмы могут оказаться непригодными для использования, так как квантовые компьютеры способны взламывать их значительно быстрее, чем традиционные компьютеры.

Использование ненадежных алгоритмов может также привести к непредсказуемым последствиям и потере данных. Если алгоритм содержит ошибки или слабые точки, то при расшифровке данные могут быть повреждены или потеряны. Это может привести к серьезным последствиям для организаций или отдельных лиц, если важная информация станет недоступной из-за ошибок в алгоритме шифрования.

Резюмируя, использование ненадежных алгоритмов для шифрования данных представляет серьезные опасности для конфиденциальности и безопасности информации. Важно выбирать надежные и проверенные алгоритмы, которые обладают современными методами защиты и устойчивы к различным атакам.

Проблемы шифрования в облачных сервисах

Облачные сервисы стали популярным способом хранения и обработки данных, однако их использование сопряжено с рядом проблем, связанных с шифрованием информации.

Во-первых, при использовании облачных сервисов, данные отправляются в удаленное хранилище, где они могут подвергаться прослушиванию и перехвату злоумышленниками. Даже если данные зашифрованы на стороне клиента, передача ключей и доступ открывают возможность для их компрометации.

Во-вторых, сами облачные провайдеры имеют возможность расшифровывать данные пользователей, так как они обрабатывают информацию на своих серверах. Это означает, что хотя пользовательские данные могут быть зашифрованы при передаче, они все равно хранятся в незашифрованном виде на серверах провайдера.

Также стоит отметить, что облачные сервисы обычно предоставляют множество возможностей для совместной работы и обмена данными между пользователями. Однако это может стать проблемой с точки зрения безопасности, поскольку доступ к данным можно получить не только через авторизованные учетные записи, но и через других пользователей, которые имеют доступ к той же информации.

Необходимость обеспечения конфиденциальности данных и предотвращения несанкционированного доступа к ним остается актуальной проблемой для облачных сервисов. Решение этой проблемы требует разработки специальных механизмов шифрования и контроля доступа, которые обеспечивали бы безопасность данных на всех этапах их хранения и передачи.

Ролевой доступ и управление ключами шифрования

Ролевой доступ предоставляет возможность установить различные уровни доступа для разных пользователей или групп пользователей. Например, администратор может иметь полный доступ ко всем зашифрованным данным, в то время как обычный сотрудник может иметь доступ только к определенным частям информации. Это позволяет ограничить возможность несанкционированного доступа к данным даже в случае утечки ключей шифрования.

Управление ключами шифрования включает в себя создание, хранение, обновление и извлечение ключей шифрования. Ключи шифрования используются для зашифровки и расшифровки данных. Важно обеспечить безопасное хранение ключей и контроль их использования. В идеале, доступ к ключам шифрования должен быть ограничен только тем пользователям, которым требуется доступ к зашифрованным данным.

Необходимость ролевого доступа и управления ключами шифрования обусловлена тем, что без надлежащего контроля этих аспектов могут возникнуть серьезные уязвимости в системе. Например, если злоумышленник получит доступ к ключам шифрования, он сможет расшифровать зашифрованные данные и получить несанкционированный доступ к информации. Поэтому, правильное управление ролями и ключами является необходимым шагом в обеспечении безопасности данных.

Необходимость интеграции шифрования и аутентификации

Шифрование является процессом преобразования данных в непонятный вид с использованием специального ключа или алгоритма. Это позволяет сохранять конфиденциальность информации, так как даже если злоумышленник получит доступ к зашифрованным данным, он не сможет их прочитать без доступа к ключу расшифровки. Шифрование помогает защитить данные от несанкционированного доступа и обеспечивает их интегритет, сохраняя их целостность.

Однако, шифрование само по себе не обеспечивает аутентификацию, что означает, что злоумышленник все еще может создать и распространять поддельные данные или даже изменять зашифрованные данные без никаких следов. Вот где аутентификация приходит на помощь.

Аутентификация – это процесс проверки подлинности источника данных или пользователя. Она осуществляется с использованием уникальных идентификаторов, паролей, биометрических данных и других методов. Аутентификация позволяет убедиться, что информация получена от верного отправителя и не была изменена в пути.

Интеграция шифрования и аутентификации становится все более важной для обеспечения полной безопасности данных. Комбинирование этих двух методов позволяет обеспечить конфиденциальность, целостность и подлинность информации. Зашифрованные данные можно отправлять по ненадежным сетям или хранить на небезопасных устройствах, зная, что они будут надежно защищены от несанкционированного доступа. При этом аутентификация помогает предотвратить злоупотребление или подделку данных, обеспечивая надежность их доставки и достоверность.

В целом, объединение шифрования и аутентификации создает комплексный подход к безопасности данных, гарантируя их защиту от угроз и рисков.